1. IDaaS平台添加Office365

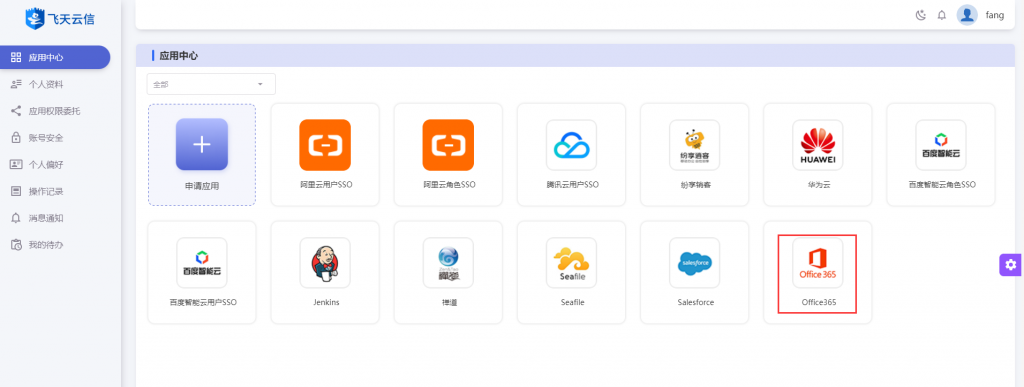

1.1 用管理员账号登录飞天云信IDaaS管理平台。

1.2 点击【应用管理】-【企业应用列表】查看自己的所有应用。

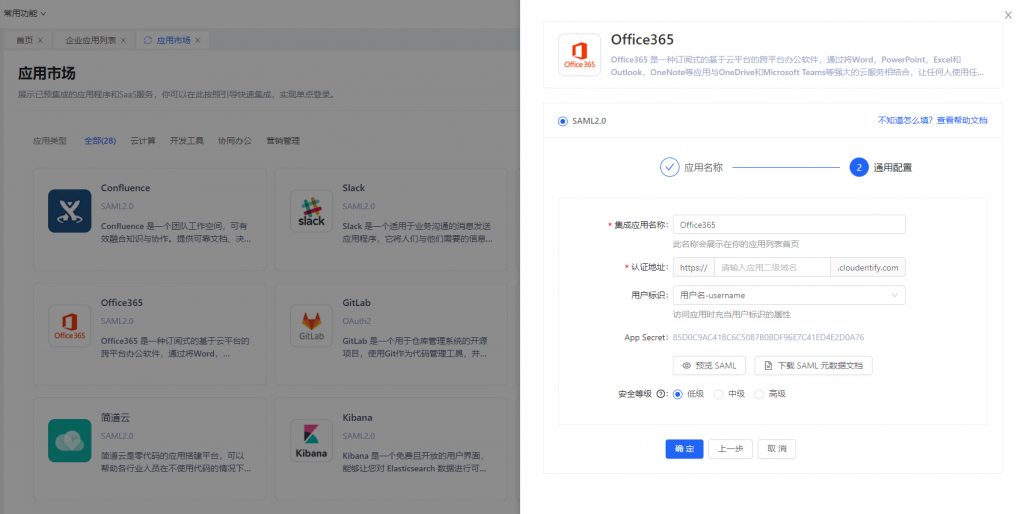

1.3 点击【添加应用】按钮,选择【集成应用】,点击【进入应用市场】(或者点击【应用管理】-【应用市场】),选择【Office365】,填入应用名称后,点击【下一步】,在通用配置处按要求填入信息后,点击【确定】,即可在企业应用列表查看新添加的应用。

字段说明:

| 字段 | 字段说明 |

| 集成应用名称 | 通常填写为Office365,也可自定义。此名称会展示在你的应用列表。 |

| 认证地址 | 可随意填写,配置完成后用户可复制该链接直接登录到Office365。 |

| 用户标识 | 访问应用时充当用户标识的属性 |

| App Secret | 系统自动生成 |

| 安全等级 | 该应用未关联任何策略时,将智能匹配对应安全等级的认证策略,具体策略配置详情可在【认证管理】-【自适应认证】页面查看。 |

1.4 在企业应用列表点击应用图标,切换到【访问授权】标签页,添加允许用户访问权限。

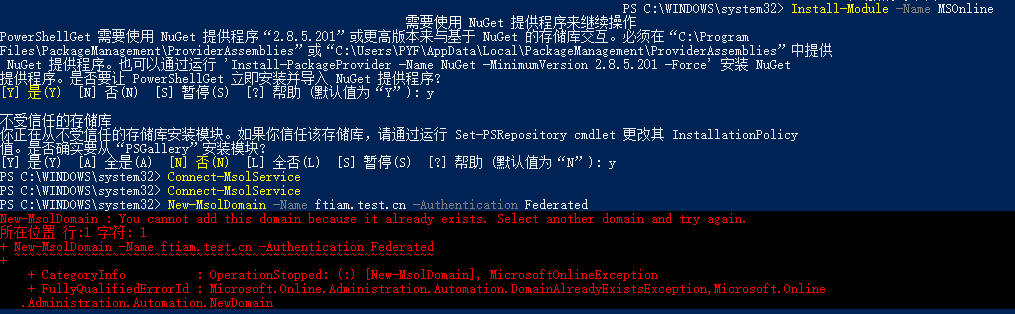

2. Windows环境下配置联认证

提示:以下操作都在Windows PowerShell下完成,以管理员身份打开Windows PowerShell。

2.1 安装PowerShell的AAD支持模块,执行以下命令。

Install-Module -Name MSOnline

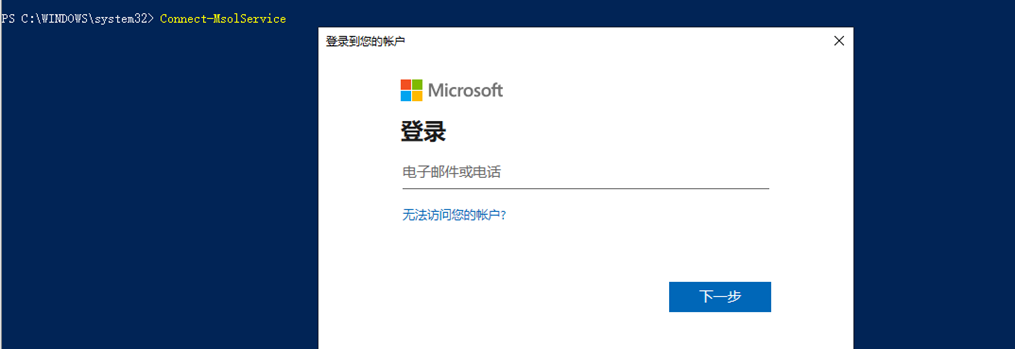

2.2 连接AAD,执行以下命令,在弹出的窗口中填入Office365的账号密码。

Connect-MsolService

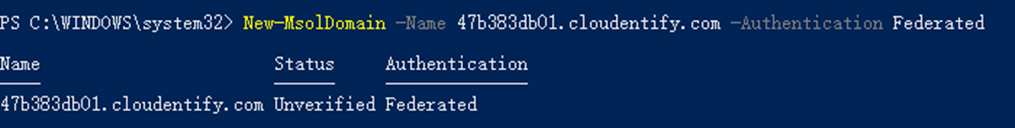

2.3 在AAD中添加自定义域名,执行以下命令。其中“47b383db01.cloudentify.com”为用户门户的域名,需要根据实际情况配置。

New-MsolDomain -Name 47b383db01.cloudentify.com -Authentication Federated

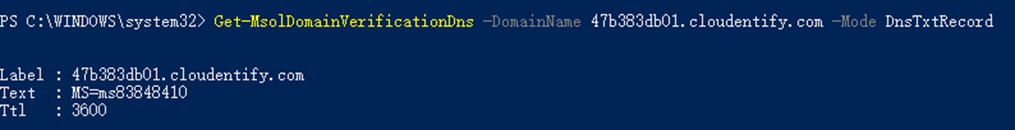

2.4 获取一个域名的质询,已证明我拥有这个域名,执行以下命令。将获取到的Label、Text和Ttl发送给运维人员添加TXT类型的DNS记录。

Get-MsolDomainVerificationDns -DomainName 47b383db01.cloudentify.com -Mode DnsTxtRecord

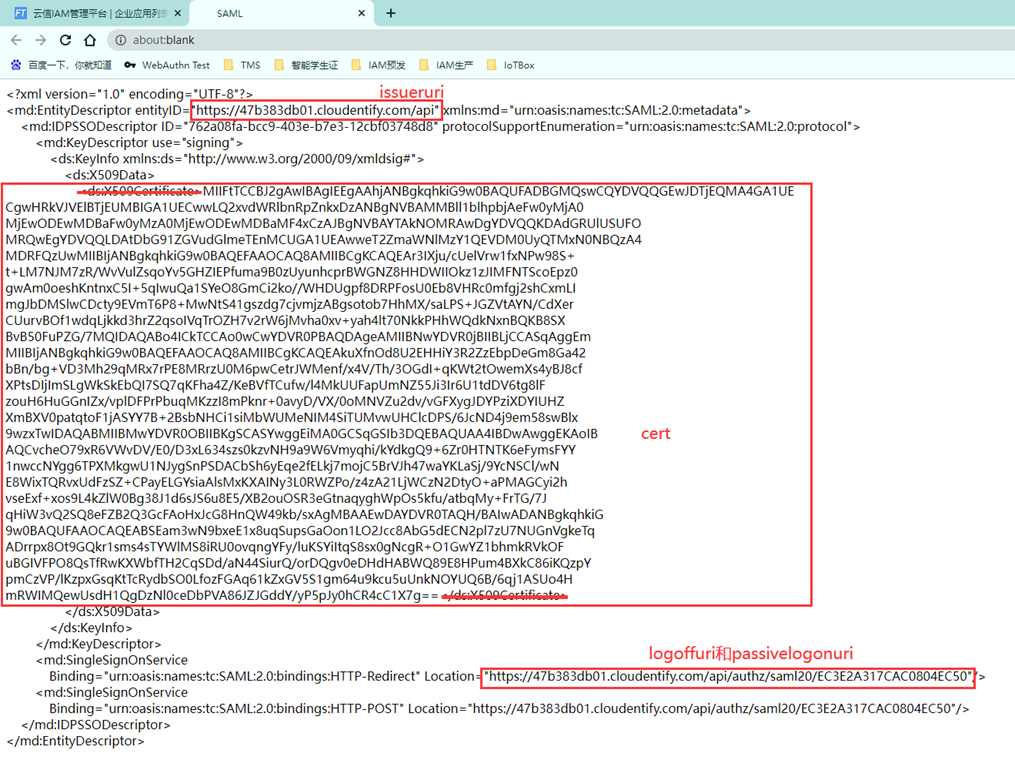

2.5 确认域名质询,使用以下命令。其中$domainname,是集成到office365的域名;$issueruri,$logoffuri,$passivelogonuri,是SAML代理的一些地址,从SAML文件获取;$cert,是base64格式的证书内容,从SAML文件获取;$protocol,是协议名称,固定为“SAMLP” 。

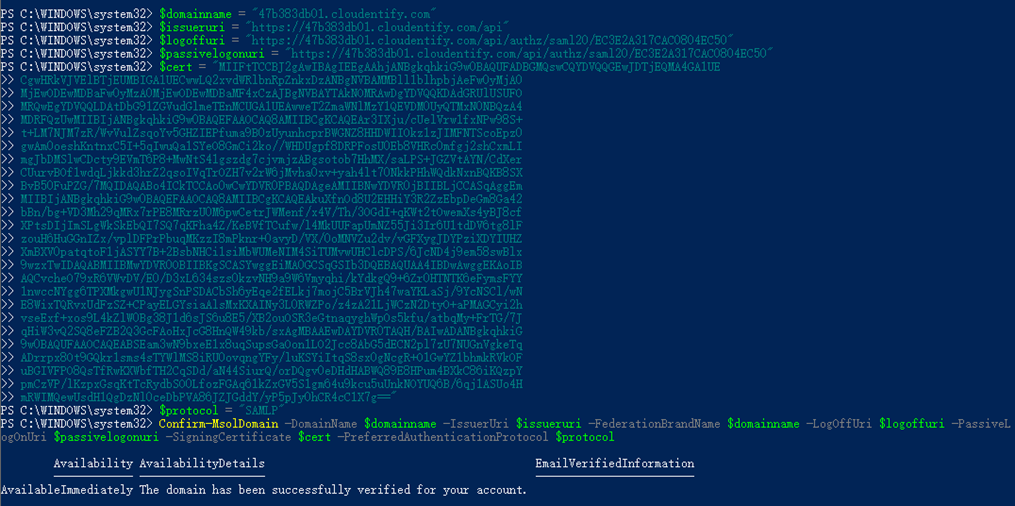

Confirm-MsolDomain -DomainName $domainname -IssuerUri $issueruri -FederationBrandName $domainname -LogOffUri $logoffuri -PassiveLogOnUri $passivelogonuri -SigningCertificate $cert -PreferredAuthenticationProtocol $protocol详细举例如下(将下面内容修改后整体输入PowerShell):

$domainname = "47b383db01.cloudentify.com"

$issueruri = "https://47b383db01.cloudentify.com/api"

$logoffuri = "https://47b383db01.cloudentify.com/api/authz/saml20/EC3E2A317CAC0804EC50"

$passivelogonuri = "https://47b383db01.cloudentify.com/api/authz/saml20/EC3E2A317CAC0804EC50"

$cert = "MIIFtTCCBJ2gAwIBAgIEEgAAhjANBgkqhkiG9w0BAQUFADBGMQswCQYDVQQGEwJDTjEQMA4GA1UE

CgwHRkVJVElBTjEUMBIGA1UECwwLQ2xvdWRlbnRpZnkxDzANBgNVBAMMBll1blhpbjAeFw0yMjA0

MjEwODEwMDBaFw0yMzA0MjEwODEwMDBaMF4xCzAJBgNVBAYTAkNOMRAwDgYDVQQKDAdGRUlUSUFO

MRQwEgYDVQQLDAtDbG91ZGVudGlmeTEnMCUGA1UEAwweT2ZmaWNlMzY1QEVDM0UyQTMxN0NBQzA4

MDRFQzUwMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAr3IXju/cUelVrw1fxNPw98S+

t+LM7NJM7zR/WvVulZsqoYv5GHZIEPfuma9B0zUyunhcprBWGNZ8HHDWIIOkz1zJIMFNTScoEpz0

gwAm0oeshKntnxC5I+5qIwuQa1SYeO8GmCi2ko//WHDUgpf8DRPFosU0Eb8VHRc0mfgj2shCxmLI

mgJbDMSlwCDcty9EVmT6P8+MwNtS41gszdg7cjvmjzABgsotob7HhMX/saLPS+JGZVtAYN/CdXer

CUurvBOf1wdqLjkkd3hrZ2qsoIVqTrOZH7v2rW6jMvha0xv+yah4lt70NkkPHhWQdkNxnBQKB8SX

BvB50FuPZG/7MQIDAQABo4ICkTCCAo0wCwYDVR0PBAQDAgeAMIIBNwYDVR0jBIIBLjCCASqAggEm

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAkuXfnOd8U2EHHiY3R2ZzEbpDeGm8Ga42

bBn/bg+VD3Mh29qMRx7rPE8MRrzU0M6pwCetrJWMenf/x4V/Th/3OGdI+qKWt2tOwemXs4yBJ8cf

XPtsDIjImSLgWkSkEbQI7SQ7qKFha4Z/KeBVfTCufw/l4MkUUFapUmNZ55Ji3Ir6U1tdDV6tg8lF

zouH6HuGGnIZx/vplDFPrPbuqMKzzI8mPknr+0avyD/VX/0oMNVZu2dv/vGFXygJDYPziXDYIUHZ

XmBXV0patqtoF1jASYY7B+2BsbNHCi1siMbWUMeNIM4SiTUMvwUHClcDPS/6JcND4j9em58swBlx

9wzxTwIDAQABMIIBMwYDVR0OBIIBKgSCASYwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIB

AQCvcheO79xR6VWvDV/E0/D3xL634szs0kzvNH9a9W6Vmyqhi/kYdkgQ9+6Zr0HTNTK6eFymsFYY

1nwccNYgg6TPXMkgwU1NJygSnPSDACbSh6yEqe2fELkj7mojC5BrVJh47waYKLaSj/9YcNSCl/wN

E8WixTQRvxUdFzSZ+CPayELGYsiaAlsMxKXAINy3L0RWZPo/z4zA21LjWCzN2DtyO+aPMAGCyi2h

vseExf+xos9L4kZlW0Bg38J1d6sJS6u8E5/XB2ouOSR3eGtnaqyghWpOs5kfu/atbqMy+FrTG/7J

qHiW3vQ2SQ8eFZB2Q3GcFAoHxJcG8HnQW49kb/sxAgMBAAEwDAYDVR0TAQH/BAIwADANBgkqhkiG

9w0BAQUFAAOCAQEABSEam3wN9bxeE1x8uqSupsGaOon1LO2Jcc8AbG5dECN2pl7zU7NUGnVgkeTq

ADrrpx8Ot9GQkr1sms4sTYWlMS8iRU0ovqngYFy/luKSYiItqS8sx0gNcgR+O1GwYZ1bhmkRVkOF

uBGIVFPO8QsTfRwKXWbfTH2CqSDd/aN44SiurQ/orDQgv0eDHdHABWQ89E8HPum4BXkC86iKQzpY

pmCzVP/lKzpxGsqKtTcRydbSO0LfozFGAq61kZxGV5S1gm64u9kcu5uUnkNOYUQ6B/6qj1ASUo4H

mRWIMQewUsdH1QgDzNl0ceDbPVA86JZJGddY/yP5pJy0hCR4cC1X7g=="

$protocol = "SAMLP"

Confirm-MsolDomain -DomainName $domainname -IssuerUri $issueruri -FederationBrandName $domainname -LogOffUri $logoffuri -PassiveLogOnUri $passivelogonuri -SigningCertificate $cert -PreferredAuthenticationProtocol $protocol

对应的SAML文件:

运行结果:

2.6 设置联合认证细节,执行如下命令。

Set-MsolDomainAuthentication -DomainName $domainname -FederationBrandName $domainname -Authentication Federated -IssuerUri $issueruri -LogOffUri $logoffuri -PassiveLogOnUri $passivelogonuri -SigningCertificate $cert -PreferredAuthenticationProtocol $protocol2.7 在AAD中创建IAM系统中对应的用户,执行如下命令。其中UserPrincipalName为AAD中添加的用户名(该用户名也存在于飞天云信IDaaS管理平台),ImmutableId是SAML代理中的认证账号,DisplayName是AAD中的显示名称。

New-MsolUser -UserPrincipalName user1@47b383db01.cloudentify.com -ImmutableId user1 -DisplayName "user1"

3. 体验单点登录

3.1 登录用户门户系统。

3.2 登录成功后,在菜单栏【应用中心】处,可以看到1.3添加的Office365应用系统,点击应用图标可以单点登录到Office365。

提示:需要按照关联策略中的规则,认证通过后登录进其应用系统。