1. IDaaS平台添加Kibana

1.1 用管理员账号登录飞天云信IDaaS管理平台。

1.2 点击【应用管理】-【企业应用列表】查看自己的所有应用。

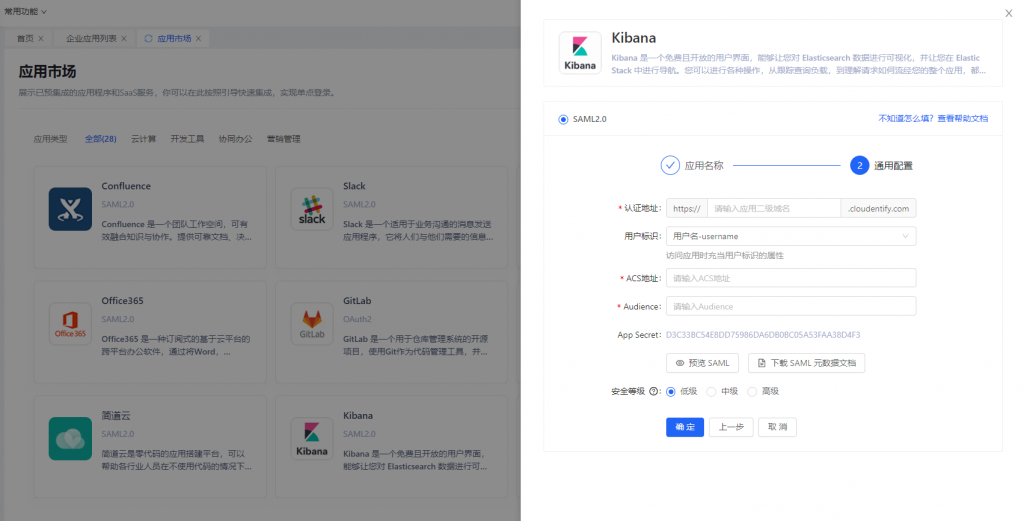

1.3 点击【添加应用】按钮,选择【集成应用】,点击【进入应用市场】(或者点击【应用管理】-【应用市场】),选择【Kibana】,填入应用名称后,点击【下一步】,在通用配置处按要求填入信息后,点击【确定】,即可在企业应用列表查看新添加的应用。

字段说明:

| 字段 | 字段说明 |

| 集成应用名称 | 通常填写为Kibana,也可自定义。此名称会展示在你的应用列表。 |

| 认证地址 | 可随意填写,配置完成后用户可复制该链接直接登录到Kibana。 |

| 用户标识 | 访问应用时充当用户标识的属性 |

| ACS地址 | <你的 Kibana 访问地址>/api/security/saml/callback |

| Audience | <你的 Kibana 访问地址> |

| App Secret | 系统自动生成 |

| 安全等级 | 该应用未关联任何策略时,将智能匹配对应安全等级的认证策略,具体策略配置详情可在【认证管理】-【自适应认证】页面查看。 |

1.4 在企业应用列表点击应用图标,切换到【访问授权】标签页,添加允许用户访问权限。

2. Kibana平台配置

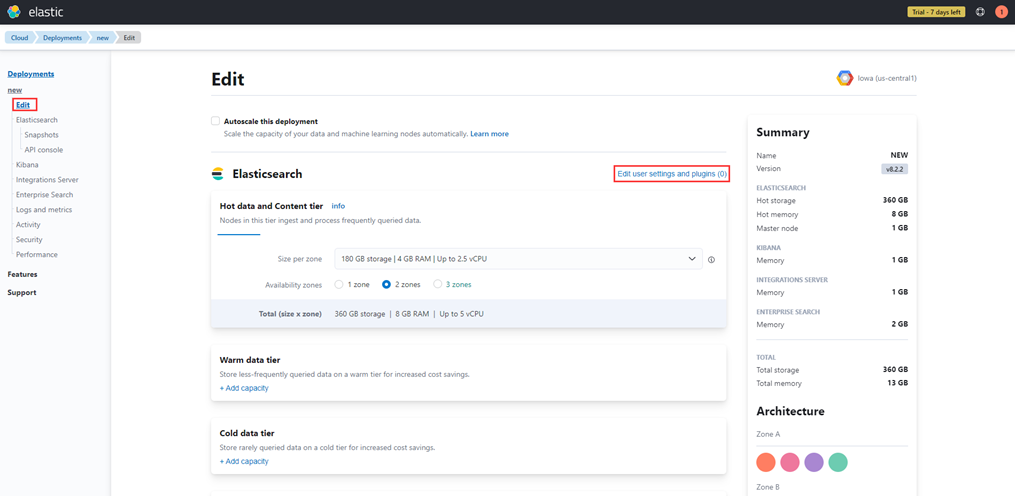

2.1 在elastic控制台找到你部署的elasticsearch实例,点击「Edit」,在Elasticsearch配置中找到「Edit User settings and plugins」。

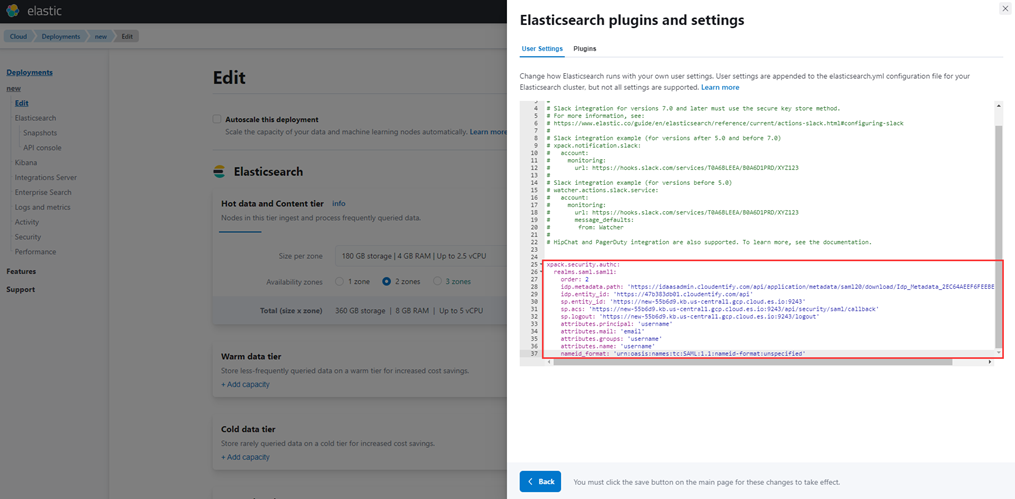

2.2 点击「Edit User settings and plugins」,在「User Settings」加入以下内容。

xpack.security.authc:

realms.saml.saml1:

order: 2

idp.metadata.path: 'https://IDaaSadmin.cloudentify.com/api/application/metadata/saml20/download/Idp_Metadata_2EC64AEEF6FEEBEF19B4.xml'

idp.entity_id: 'https://47b383db01.cloudentify.com/api'

sp.entity_id: 'https://new-55b6d9.kb.us-central1.gcp.cloud.es.io:9243'

sp.acs: 'https://new-55b6d9.kb.us-central1.gcp.cloud.es.io:9243/api/security/saml/callback'

sp.logout: 'https://new-55b6d9.kb.us-central1.gcp.cloud.es.io:9243/logout'

attributes.principal: 'username'

attributes.mail: 'email'

attributes.groups: 'username'

attributes.name: 'username'

nameid_format: 'urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified'

各字段填写内容的对应关系如下:

idp.metadata.path:下载元数据文件的URL;

idp.entity_id:元数据文件中的entityID;

sp.entity_id:你的Kibana访问地址,可在实例管理首页复制获取;

sp.acs: <你的 Kibana 访问地址>/api/security/saml/callback(即应用ACS地址);

sp.logout: <你的 Kibana 访问地址>/logout;

attributes.principal:填写’username’;

attributes.mail:填写’email’;

attributes.groups: 填写’username’;

attributes.name:建议填写’username’;

nameid_format: 填写 ‘urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified’。

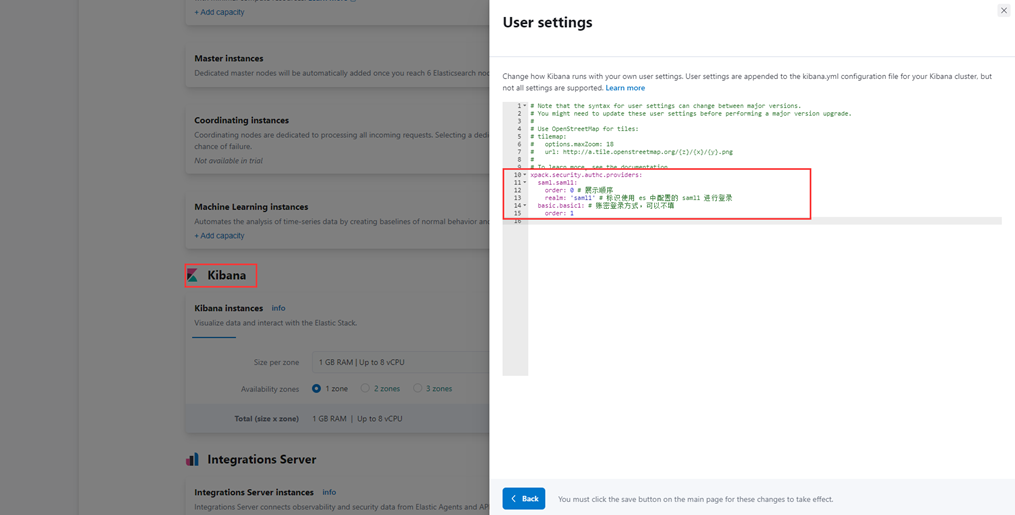

2.3 往下滑动页面,找到Kibana配置,点击「Edit user settings」,加入以下内容。

xpack.security.authc.providers:

saml.saml1:

order: 0 # 展示顺序

realm: 'saml1' # 标识使用 es 中配置的 saml1 进行登录

basic.basic1: # 账密登录方式,可以不填

order: 1

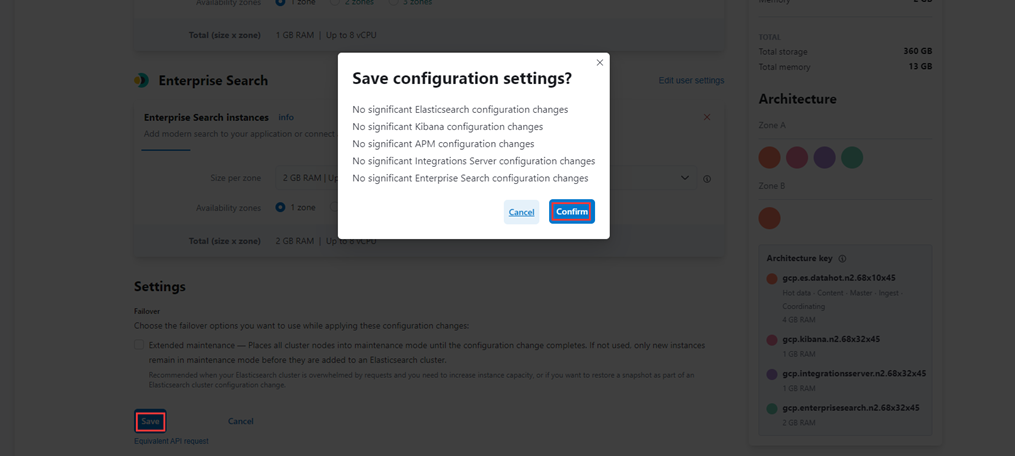

2.4 滑动到页面最低端,点击【Save】按钮,在弹出的弹窗中点击「Confirm」,es 会重启。重启完成后,访问 Kibana。

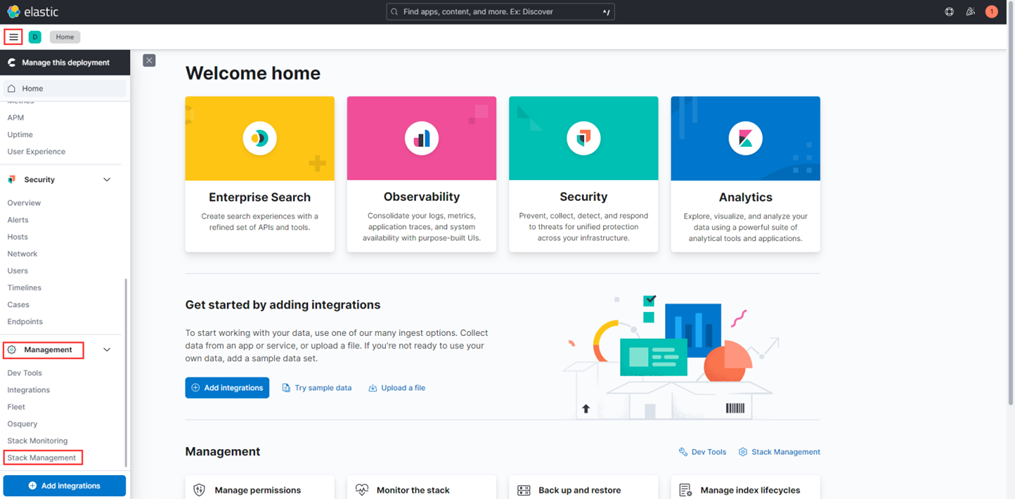

2.5 点击左上角的图标,展开导航栏,滑动到下端,点击【Management】下的【Stack Management】。

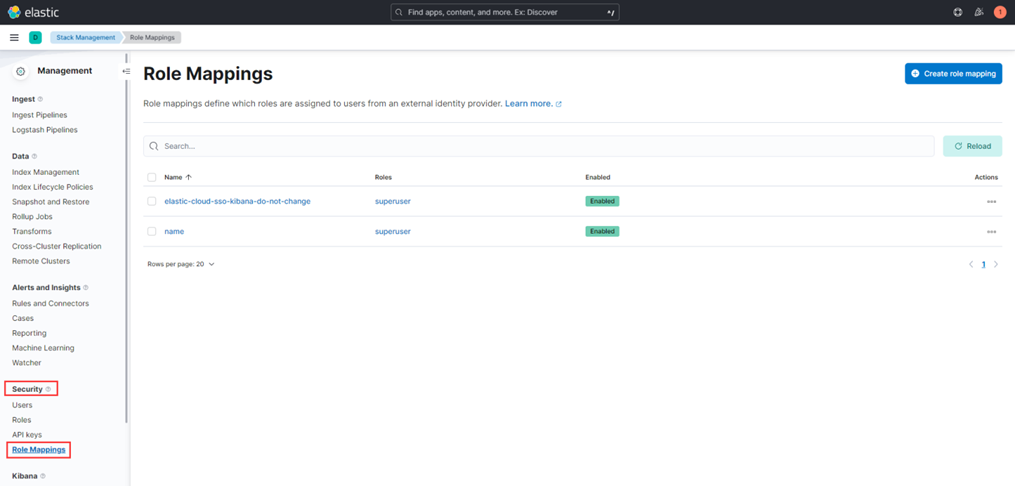

2.6 在打开的页面,点击左侧导航栏【Security】下的【Role Mappings】。

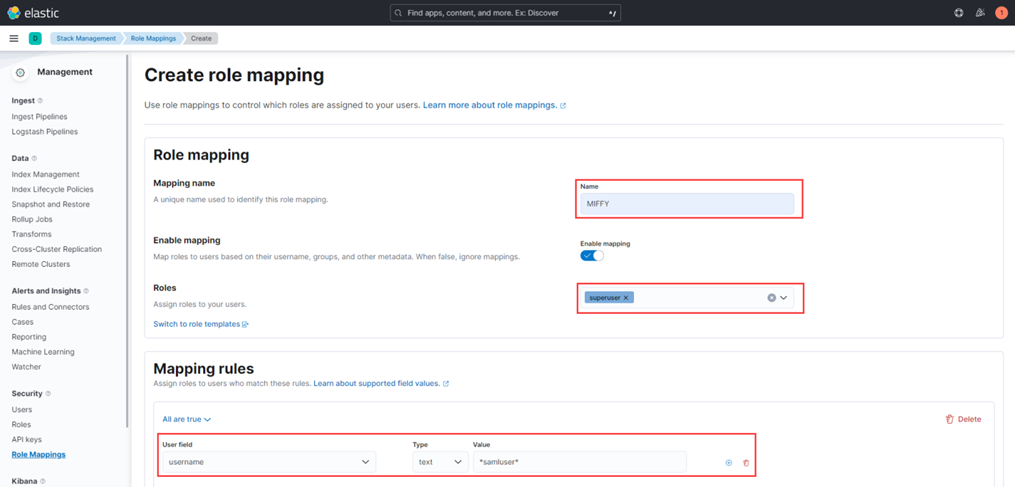

2.7 点击【Create role mapping】按钮,填入以下内容,点击【Save role mapping】按钮保存。

Name:可以随意填写;

Roles:标识需要映射的角色,本示例选择权限最高的superuser;

Mapping rules:添加一个规则,User field选择username,value填写*samluser*,表示用户名中包含 samluser 的用户会被映射为superuser角色。

3. 体验单点登录

3.1 用包含samluser的用户,登录用户门户系统。

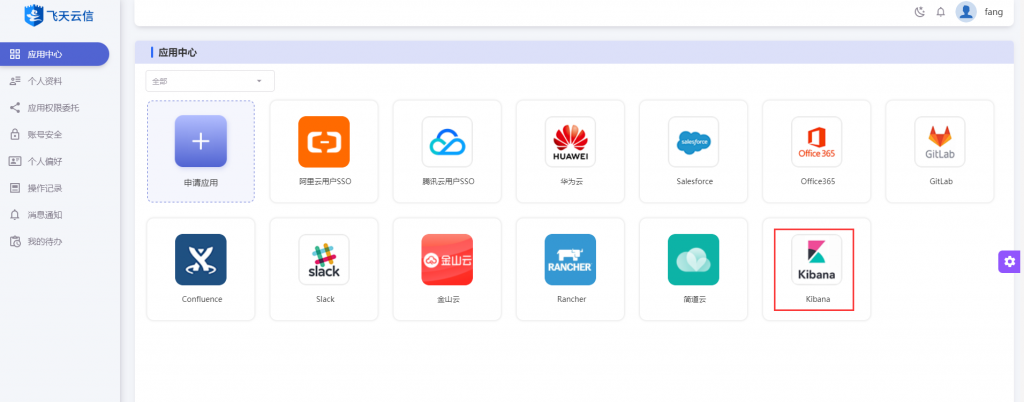

3.2 登录成功后,在菜单栏【应用中心】处,可以看到1.3添加的Kibana应用系统,点击应用图标可以单点登录到Kibana平台。

提示:需要按照关联策略中的规则,认证通过后登录进其应用系统。